En dépit d’être un nouveau membre dans la société pas si secrète des ransomwares, le virus Rotor parvient à surprendre même ceux qui ont vu de nombreuses variantes de ces infections. Les créateurs sont exceptionnels: exceptionnellement gourmands, nous voulons dire. Avec tous les autres virus exigeant une rançon de 3 ou 4 Bitcoins au maximum, cet exemple spécifique nécessite 4.406,36 dollars US (7 BTC) pour son «travail» et son «dévouement». Nous ne pouvons pas accepter l’idée de programmeurs douteux aussi affreux. Ils distribuent le fichier principal du ransomware Rotor, appelé GbMxybQN.exe, et le programme à l’avance pour initier des changements et, enfin, un cryptage. Nous espérons qu’au cours de sa carrière relativement courte ce ransomware n’aura pas réussi à recevoir 7 bitcoins pour les frais de décryptage. La façon la plus sage pour se sortir de pétrin serait d’exécuter une analyse complète de sécurité après réception de la demande de rançon. Des outils anti-malware différents peuvent détecter le virus Rotor avec les noms suivants: Win32.KadrBot [Trj], Trojan Heur.FU.E24BF9, FileCryptor.MMN, Trojan.Win.32.Generic!BT et etc

A propos du virus Rotor

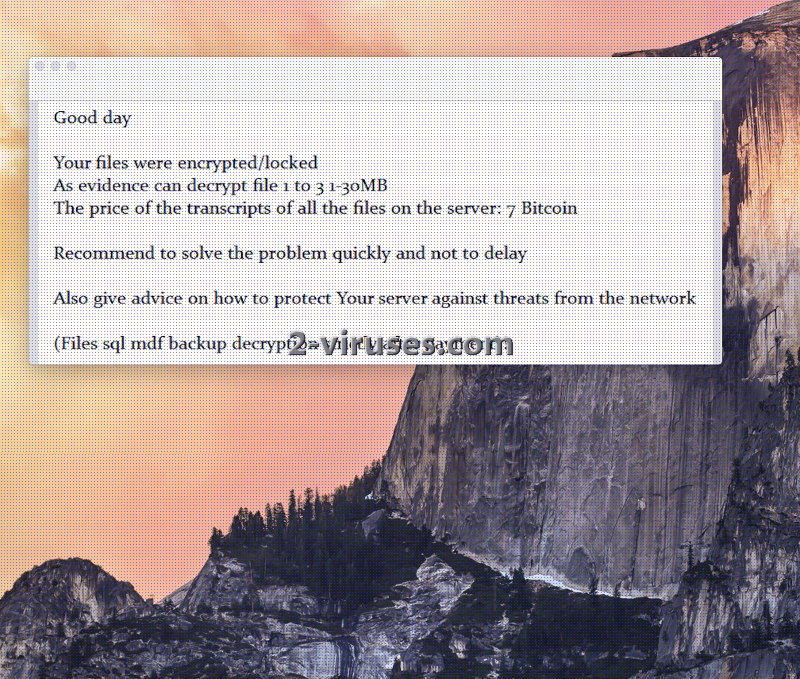

Le virus Rotor est encore une autre tentative pathétique pour s’accaparer l’argent des utilisateurs. Même si la quantité de bitcoins est ridiculement énorme, nous ne pouvons pas oublier la possibilité que des situations désespérées appellent parfois des mesures désespérées. Ce serait une décision plutôt folle de dépenser cet argent sur une promesse qui est faite par les créateurs du vicieux virus Rotor. Chose intéressante, cette variante cible non seulement des systèmes d’exploitation distincts, mais a le potentiel d’influencer les serveurs également. Dans la note de rançon ci-dessous, vous pouvez repérer clairement le mot «serveur» et le contexte dans lequel il est mentionné. Il faut aussi mentionner que tous les utilisateurs se réfèrent à ce virus comme Rotor, mais à certaines occasions utilisent un mot assez particulier: Cocoslim98. En effet, c’est l’une des extensions possibles des adresses e-mail incorporées.

Après que la charge utile du virus Rotor soit parvenue à se glisser dans votre appareil, il complétera l’ensemble des objectifs communs. L’algorithme exact pour le chiffrement reste un mystère. Cependant, les executables principalement ciblés sont avec les extensions les plus populaires comme .doc, .zip, .png, .jpg, .gif, .pdf, etc Cela signifie qu’une grande quantité de vos précieuses données peut être compromise. Après que le chiffrement soit terminé, les victimes ne seront pas en mesure d’exécuter les fichiers et d’y accéder. Il sera assez facile d’identifier les fichiers qui ont été condamnés à la «mort». Il est possible que le virus Rotor puisse ajouter trois extensions: [email protected]____.tar, ____ tarTrojan-Ransom.Win32.Rotor ou [email protected]____.tar. Même si les créateurs ne vous invitent pas à communiquer avec eux dans la note de rançon, ils supposent que vous comprendrez cela de vous-même. Sinon, pourquoi auraient-ils incorporés des adresses électroniques dans les extensions ajoutées? En outre, il est possible qu’ils vont se mettre d’accord pour décrypter un de vos fichiers encodés. Parfois, il est très utile d’utiliser cette fonctionnalité. Les chercheurs en sécurité ont une beaucoup plus grande chance de trouver un décrypteur si elles ont un fichier crypté et sa version restaurée. Pour rendre cette quête de justice encore plus complexe pour les héros de la cybernétique, le ransomware Rotor va probablement supprimer les clichés instantanés de volume.

Comment décrypter les fichiers cryptés par le virus Rotor?

Les chercheurs en sécurité n’ont pas encore créé un outil de décryptage approprié. Cependant, nous espérons que cela va être fait dans un future proche. Pour l’instant, veuillez essayer les méthodes alternatives qui peuvent être trouvées dans les sections ci-dessous. Vous pouvez essayer des outils universels ou vérifier si le ransomware a vraiment supprimé les clichés instantanés de volume. Si vous lisez cet article tout simplement pour être avisé, alors veuillez suivre nos conseils de stocker vos données dans des sauvegardes. Il existe plusieurs services en ligne qui permettront de protéger vos données. Vous pouvez également télécharger des fichiers dans vos lecteurs flash USB et garder des informations précieuses à cet endroit. Ne pas garder les lecteurs flash connectés à vos ordinateurs car les virus ransomware sont capables de chiffrer les données stockées dans ces lecteurs USB.

Comment le virus Rotor est distribué?

Le virus Rotor peut se trouver dans divers endroits: comptes de messagerie, sites de réseau social, pop-ups aléatoires ou être distribué à partir d’autres sources non fiables. Veuillez être plus attentifs lors de votre navigation et ne pas ouvrir tout contenu qui semble être hors de l’ordinaire. Il est très populaire de propager des virus via Facebook par le marquage des gens au hasard dans une vidéo troublante. En ouvrant un lien externe vers la vidéo, vous pouvez être infecté.Les boîtes email peuvent également être remplies avec des lettres bizarres qui comportent des pièces jointes. Téléchargez-les uniquement si vous êtes certain de la fiabilité de l’expéditeur.

Spyhunter ou Malwarebytes sont ici pour détruire le virus Rotor. Les sections suivantes décrivent le décryptage et l’enlèvement plus en détail.

Comment supprimer Le virus Rotor en utilisant System Restore(Restauration du système)?

1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

Pour Windows 7 / Vista/ XP

- Démarrer → Eteindre → Redémarrer → OK.

- Appuyer sur la touche F8 de façon répétée jusqu’à ce que la fenêtre Options de démarrage avancé apparaisse.

- Choisir Mode sans échec avec Invite de commande.

Pour Windows 8 / 10

- Appuyer sur Alimentation sur l’écran de démarrage de Windows. Puis appuyer et maintenir la touche Majuscule et cliquer sur Redémarrer.

- Choisir Dépanner → Options avancées → Paramètres de démarrage et cliquer sur Redémarrer.

- Lorsque cela charge, sélectionnez Activer Mode sans échec avec Invite de commande dans la liste des Paramètres de démarrage.

Restaurer les fichiers du système et les paramètres.

- Lorsque le mode Invite de commande charge, entrer la restauration de cd et appuyer sur Entrée.

- Puis entrer rstrui.exe et appuyez à nouveau sur Entrée.

- Cliquez sur “Suivant” dans la fenêtre qui est apparue.

- Sélectionner un des Point de restauration qui sont disponibles avant que virus Rotor ait infiltré votre système puis cliquer sur “Suivant”.

- Pour démarrer la Restauration du système, cliquer sur “Oui”.

2. Compléter la suppression de Cocoslim98

Après la restauration du système, il est recommandé d’analyser votre ordinateur avec un programme anti logiciels malveillants, comme Spyhunter et de supprimer tous les fichiers malveillants en lien avec Le virus Rotor.

3. Restaurer les fichiers affectés par virus Rotor en utilisant les copies Shadow Volume

Si vous n’utilisez pas l’option Restauration du système sur votre système d’exploitation, il y a une chance pour utiliser des copies de snapshots de fenêtres. Ils stockent les copies de vos fichiers qui pointent le temps lorsque le snapshot de restauration du système a été créé. Habituellement, Cocoslim98 essaie de supprimer toutes les copies Shadow Volume, donc ces méthodes peuvent ne pas fonctionner sur tous les ordinateurs. Cependant, cela pourrait échouer.

Les copies Shadow Volume sont uniquement valables avec Windows XP Service Pack 2, Windows Vista, Windows 7, et Windows 8. Il y a deux moyens de retrouver vos fichiers via la copie Shadow Volume. Vous pouvez le faire en utilisant les précédentes versions de Windows ou via Shadow Explorer.

a) Précédentes versions Windows d’origineClic droit sur un fichier crypté et sélectionner Propriétés>onglet Versions précédentes. Maintenant, vous verrez toutes les copies disponibles dans ce fichier en particulier et le moment où il a été stocké dans la copie Shadow Volume. Choisir la version du fichier que vous voulez retrouver et cliquer sur Copie si vous voulez le sauvegarder dans un répertoire de votre choix, ou Restaurer si vous voulez remplacer, le fichier crypté existant. Si vous voulez voir le contenu du premier fichier, cliquer sur Ouvrir.

b) Shadow Explorer

C’est un programme qui peut être trouvé en ligne gratuitement. Vous pouvez télécharger soit une version complète soit portable de Shadow Explorer. Ouvrez le programme. Dans le coin supérieur gauche, sélectionnez le lecteur où le fichier que vous cherchez est un stocké. Vous verrez tous les dossiers sur ce lecteur. Pour récupérer un dossier entier, clic-droit dessus et sélectionnez "Exporter". Ensuite, choisissez où vous voulez qu'il soit stocké.

Remarque: Dans de nombreux cas, il est impossible de restaurer les bases de données affectées par les nouveaux logiciels escrocs. Par conséquent, nous recommandons une sauvegarde sur le Cloud en précaution. Nous recommandons de retirer Carbonite, BackBlaze, CrashPlan ou Mozy Home.

Outils de suppression Malware automatique

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Le Virus Rotor et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Le Virus Rotor et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,