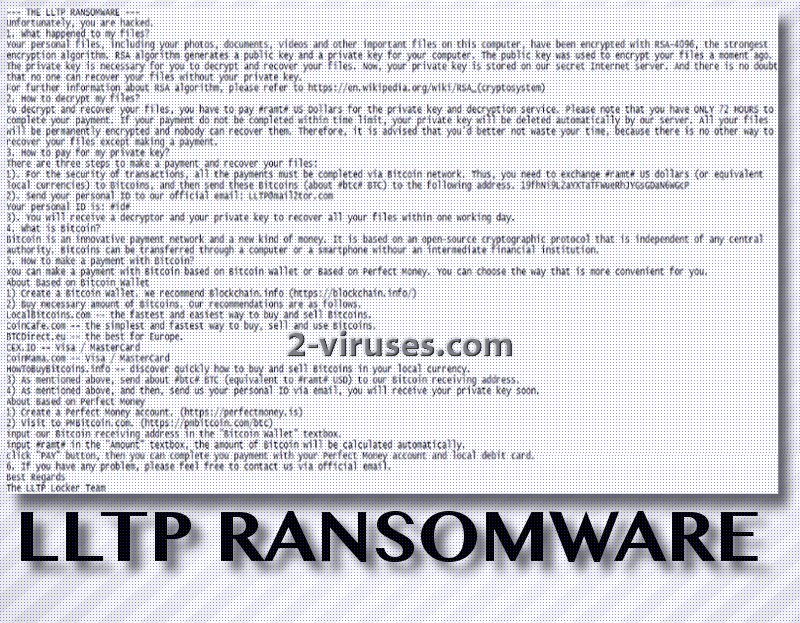

Le crypto-virus LLTP (Locker) est classé parmi les échantillons ransomware qui utilisent une combinaison de chiffrements pour compliquer le processus de décryptage pour ses victimes. Un algorithme AES est d’abord appliqué à la ruine des données avec la clé de chiffrement publique, tandis que la clé privée est cryptée avec une cryptographie RSA. Après ces processus termines, les données des utilisateurs ne sont plus utilisables. Dans la demande de rançon, les pirates se considèrent comme l’équipe Locker LLTP et demande que tous les paiements soient effectués via un système anonyme : le Bitcoin. [email protected] est l’adresse e-mail ou les victimes peuvent écrire si elles font face à des difficultés lors de l’envoi du paiement requis. Le courrier électronique sera également nécessaire pour prendre contact après que la rançon ait été envoyée avec succès au portefeuille bitcoin 19fhNi9L2aYXTaTFWueRhJYGsGDaN6WGcP. Une période de 72 heures est donnée aux gens pour se décider si payer la rançon en vaut la peine. Même si les pirates prétendent supprimer définitivement la clé privée de déchiffrement après le délai donné, on ne sent toujours pas que payer soit la meilleure option.

Les procédures que le ransomware LLTP initie

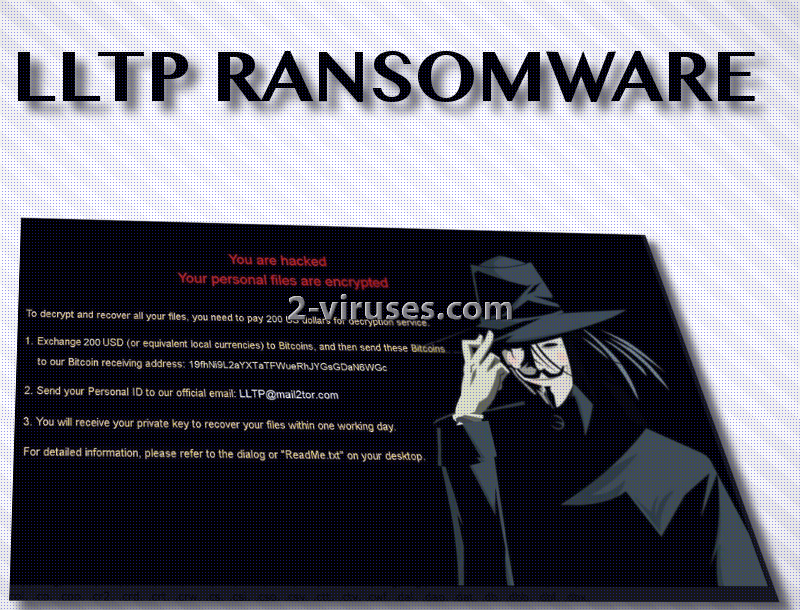

Le crypto-virus LLTP semble avoir quelques choses en commun avec les infections TrumpLocker et VenusLocker. Leur verrouillage d’écran comporte la même image avec une version de dessin animé d’une silhouette sombre, portant un masque anonyme iconique. Il semble que ce ransomware ne sera pas influencé par le fait qu’il pourrait ne pas y avoir de connexion Internet dans l’appareil infecté.

Le cryptage de fichiers peut être lancé en mode hors ligne. Le site Moniestealer.co.nf semble être celui que le virus LLTP est programmé pour contacter et fournir certains détails sur la victime infectée. En réponse, les pirates n’hésiteront pas à envoyer une clé publique pour le chiffrement. Cependant, pour ce scénario à jouer, un appareil doit être connecté à Internet. Dans le cas contraire, le ransomware de LLTP réussira tout de même à lancer le chiffrement.

Le ransomware va créer de nouveaux dossiers et sous-dossiers pour stocker les exécutables malicieux et placera toutes les données cryptées dans un endroit appelé « voûte ». Il génère également une archive RAR mais le but de ce fichier est encore indéterminé. Tout en traitant ses affaires, le virus de LLTP démarre une commande pour supprimer toutes les copies de cliché instantané des volumes puisque cette fonction peut aider les gens à restaurer des fichiers tout à fait gratuitement. Les notes de rançons sont appelés ReadMe.txt et LEAME.txt

.

Il y a aussi une version espagnole de la note de rançon, ce qui signifie qu’elle tente d’infecter pas seulement les utilisateurs anglophones. Les données chiffrées sont ajoutées avec une longue et unique extension: .ENCRYPTED_BY_LLTP. Elle apparait après un certain nombre de fichiers différents, ce qui signifie qu’il ne sera pas difficile de trouver ce que les exécutables ont pu chiffrer avec AES-256.

Comment puis-je restaurer mes fichiers que le ransomware LLTP a corrompus

Si vous nous posez cette question, nous ne pouvons pas vous donner les meilleures nouvelles. Le décryptage est encore vague, mais nous espérons que vous n’êtes pas tenté de payer la rançon que les pirates demandent. Vraisemblablement, ils auront besoin d’environ 0,2 Bitcoins, ce qui est environ 203,66 dollars américains. Si vous êtes inquiets par la création d’outils de récupération de fichiers, il faut se rappeler qu’il y a un certain nombre d’outils déjà. Vous pouvez essayer de décrypter vos fichiers avec l’un d’eux qui pourrait fonctionner. Cependant, étant donné que le ransomware LLTP menace de détruire définitivement les fichiers, vous devez copier toutes les données codées dans un endroit sûr (lecteur flash USB ou quelque chose similaire). Ensuite, retirez l’infection. Cette tâche peut être effectuée manuellement ou automatiquement. Spyhunter ou Hitman peuvent vous aider à la suppression automatique. Pour les options de décryptage possibles, vous devriez lire cet article en entier.

La propagation du ransomware LLTP

Les pirates informatiques propagent le ransomware LLTP de deux façons. Tout d’abord, il enverra des campagnes de spam qui vous proposeront de télécharger des pièces jointes, qui vont être munies de charges utiles d’une infection. Vous ne devriez pas ouvrir les messages aléatoires de votre boîte de réception et vous devez essayer de garder votre appareil vierge de fichiers inconnus. En plus de cela, en réagissant à la publicité trompeuse et en visitant des sites Web douteux vous pouvez facilement avoir une infection par des logiciels malveillants. Si vous souhaitez avoir une navigation plus sécurisée, nous vous conseillons d’être un client de sites et de services légitimes.

Comment supprimer Le ransomware LLTP en utilisant System Restore(Restauration du système)?

1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

Pour Windows 7 / Vista/ XP

- Démarrer → Eteindre → Redémarrer → OK.

- Appuyer sur la touche F8 de façon répétée jusqu’à ce que la fenêtre Options de démarrage avancé apparaisse.

- Choisir Mode sans échec avec Invite de commande.

Pour Windows 8 / 10

- Appuyer sur Alimentation sur l’écran de démarrage de Windows. Puis appuyer et maintenir la touche Majuscule et cliquer sur Redémarrer.

- Choisir Dépanner → Options avancées → Paramètres de démarrage et cliquer sur Redémarrer.

- Lorsque cela charge, sélectionnez Activer Mode sans échec avec Invite de commande dans la liste des Paramètres de démarrage.

Restaurer les fichiers du système et les paramètres.

- Lorsque le mode Invite de commande charge, entrer la restauration de cd et appuyer sur Entrée.

- Puis entrer rstrui.exe et appuyez à nouveau sur Entrée.

- Cliquez sur “Suivant” dans la fenêtre qui est apparue.

- Sélectionner un des Point de restauration qui sont disponibles avant que ransomware LLTP ait infiltré votre système puis cliquer sur “Suivant”.

- Pour démarrer la Restauration du système, cliquer sur “Oui”.

2. Compléter la suppression de Virus LLTP

Après la restauration du système, il est recommandé d’analyser votre ordinateur avec un programme anti logiciels malveillants, comme Spyhunter et de supprimer tous les fichiers malveillants en lien avec LLTP Locker ransomware.

3. Restaurer les fichiers affectés par Le ransomware LLTP en utilisant les copies Shadow Volume

Si vous n’utilisez pas l’option Restauration du système sur votre système d’exploitation, il y a une chance pour utiliser des copies de snapshots de fenêtres. Ils stockent les copies de vos fichiers qui pointent le temps lorsque le snapshot de restauration du système a été créé. Habituellement, ransomware LLTP essaie de supprimer toutes les copies Shadow Volume, donc ces méthodes peuvent ne pas fonctionner sur tous les ordinateurs. Cependant, cela pourrait échouer.

Les copies Shadow Volume sont uniquement valables avec Windows XP Service Pack 2, Windows Vista, Windows 7, et Windows 8. Il y a deux moyens de retrouver vos fichiers via la copie Shadow Volume. Vous pouvez le faire en utilisant les précédentes versions de Windows ou via Shadow Explorer.

a) Précédentes versions Windows d’origineClic droit sur un fichier crypté et sélectionner Propriétés>onglet Versions précédentes. Maintenant, vous verrez toutes les copies disponibles dans ce fichier en particulier et le moment où il a été stocké dans la copie Shadow Volume. Choisir la version du fichier que vous voulez retrouver et cliquer sur Copie si vous voulez le sauvegarder dans un répertoire de votre choix, ou Restaurer si vous voulez remplacer, le fichier crypté existant. Si vous voulez voir le contenu du premier fichier, cliquer sur Ouvrir.

b) Shadow Explorer

C’est un programme qui peut être trouvé en ligne gratuitement. Vous pouvez télécharger soit une version complète soit portable de Shadow Explorer. Ouvrez le programme. Dans le coin supérieur gauche, sélectionnez le lecteur où le fichier que vous cherchez est un stocké. Vous verrez tous les dossiers sur ce lecteur. Pour récupérer un dossier entier, clic-droit dessus et sélectionnez "Exporter". Ensuite, choisissez où vous voulez qu'il soit stocké.

Remarque: Dans de nombreux cas, il est impossible de restaurer les bases de données affectées par les nouveaux logiciels escrocs. Par conséquent, nous recommandons une sauvegarde sur le Cloud en précaution. Nous recommandons de retirer Carbonite, BackBlaze, CrashPlan ou Mozy Home.

Outils de suppression Malware automatique

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Le Ransomware Lltp et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Le Ransomware Lltp et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,