Le virus Locky est un autre ransomware dangereux qui verrouille les fichiers personnels des utilisateurs d’ordinateurs et leur demande de payer une rançon s’ils souhaitent récupérer leurs fichiers.Le ransomware Locky modifie les noms des fichiers cryptés en une combinaison unique de 16 caractères de lettres et de chiffres et ajoute l’ extension de fichier .locky .Selon le programme, pour déverrouiller les fichiers, vous avez besoin du code de décryptage, que vous pouvez obtenir si vous payez la rançon. Le programme utilise RSA-2048 (il est donc parfois appelé virus RSA-2048) et les algorithmes AES-1024 pour chiffrer les fichiers.

Liens rapides de Le Virus Locky

- Principales caractéristiques du virus Locky

- Comment restaurer des fichiers verrouillés par Locky

- Le virus Locky Mises à jour

- Autres versions de Locky

- Comment prévenir les virus de Locky

- Outils de suppression Malware automatique

- Comment supprimer Le virus Locky en utilisant System Restore(Restauration du système)?

- 1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

- 2. Compléter la suppression de Le virus Locky

- 3. Restaurer les fichiers affectés par Le virus Locky en utilisant les copies Shadow Volume

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Le virus Locky et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Le virus Locky et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

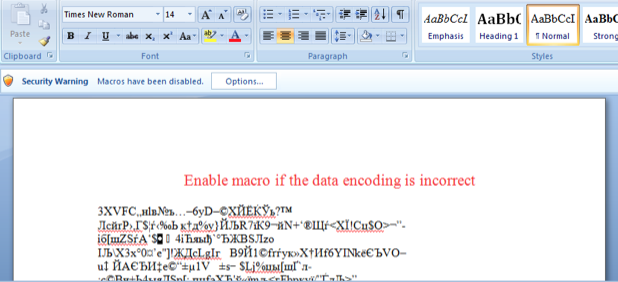

Même s’il existe plusieurs manières de distribuer cette infection, la plus répandue est celle des courriels infectés. Tout d’abord, vous recevrez un e-mail dans votre boîte de réception, accompagné d’un document Word. Si vous ouvrez le document, tout ce que vous pouvez voir est juste un charabia aléatoire et un conseil pour « Activer la macro si le codage des données est incorrect ». Les pirates veulent que vous activiez les Macros afin que le code qui se trouve dans le document .doc puisse s’exécuter et infecter votre ordinateur. Il enregistrera automatiquement le virus sur votre PC. Une fois cela fait, le fichier enregistré servira de téléchargeur pour obtenir les pièces nécessaires à la réussite de l’infection. Finalement, vos fichiers seront cryptés par l’extension .locky .

La pire caractéristique de Locky est probablement qu’elle a ouvert la voie à des infections par ransomware. Comme il était presque sans précédent et dangereux, nous avons beaucoup d’autres virus de ransomware comme GandCrab (3 versions du virus), Cryptolocker ou Petya .

Principales caractéristiques du virus Locky

Locky peut facilement être appelé l’un des virus informatiques les plus sévères des dernières années, car de nombreux pirates utilisent diverses techniques pour le distribuer et infecter de plus en plus d’utilisateurs. Par exemple, nous avons signalé une situation où les pirates informatiques ont envoyé 23 millions de courriels avec le virus Locky ou comment ils utilisent les fichiers MHT pour distribuer Fareit Trojan et Locky ransomware .

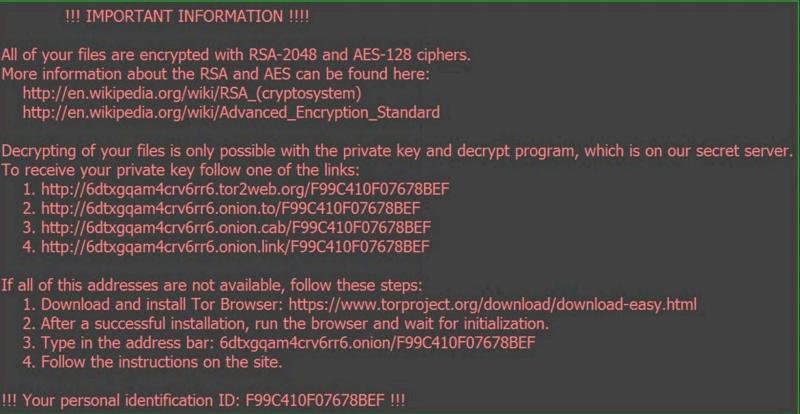

Si vos fichiers ont été verrouillés par Locky Ransomware, votre papier peint de bureau sera remplacé par un message indiquant que vous devez payer .5 BTC pour obtenir le code de décryptage. En passant, comme indiqué par NakedSecurity le prix pourrait aller jusqu’à 1 BTC, ce qui équivaut à environ 500 $. Le programme crée également un fichier texte avec le même message. Attention, les logiciels malveillants de Locky suppriment les copies du volume virtuel de tous les fichiers, ce qui complique encore plus la restauration de vos fichiers.

Texte original d’une note de Locky:

Le ransomware Locky

Tous vos fichiers sont chiffrés avec les chiffrements RSA-2048 et AES-128. Plus d’informations sur le RSA et l’AES peuvent être trouvées ici: ttps://en.wikipedia.org/wiki/RSA (crypto system) https://en.wikipedia.org/wiki/Advanced_Encryption_standard Le déchiffrement de vos fichiers n’est possible qu’avec les étapes suivantes Comment acheter le déchiffrement?1. Vous pouvez effectuer un paiement avec BitCoins, il existe de nombreuses méthodes pour les obtenir. 2. Vous devez enregistrer le portefeuille BitCoin (portefeuille en ligne le plus simple OU d’autres méthodes de création de portefeuille) 3. Acheter des BitCoins – Bien qu’il ne soit pas encore facile d’acheter des bitcoins, cela devient chaque jour plus simple.

Comment restaurer des fichiers verrouillés par Locky

Si vous avez une sauvegarde de fichiers cryptés, vous avez une solution à ce problème. Vous pouvez simplement restaurer vos fichiers à partir de cette sauvegarde. Si vous ne le faites pas, malheureusement, vous risquez de perdre ce que le virus Locky a bloqué. Il n’y a aucune garantie qu’après avoir effectué un paiement, vous obtiendrez un code qui fonctionne. Si vous payez, vous pouvez simplement donner de l’argent aux cybercriminels.

N’ouvrez pas les pièces jointes d’expéditeurs inconnus ou vous pouvez être infecté par Locky Ransomware. Je recommande de sauvegarder les fichiers importants en utilisant un service cloud. Il convient de mentionner que le virus Locky utilise des méthodes de distribution difficiles et agressives, comme décrit dans Blog entry by Symantec.

Il existe en fait 2 versions du ransomware utilisant l’ extension .locky : le virus Locky classique et AutoLocky. Les fichiers chiffrés par ce dernier peuvent être déchiffrés à l’aide d’AutoLocky Decryptor d’Emsisoft .Si vos fichiers ont été chiffrés par le Locky standard, le meilleur choix est de récupérer les fichiers à partir de sauvegardes ou d’essayer de restaurer les fichiers supprimés à l’ aide d’un logiciel de récupération de données tel que Data Recovery PRO .

Nous vous recommandons également d’obtenir la meilleure protection antivirus et d’installer l’une des applications anti-malware: Spyhunter ou StopZilla.

Le virus Locky Mises à jour

Il existe une version copycat du virus Locky qui utilise un schéma de chiffrement beaucoup plus simple. Ses fichiers corrompus peuvent être récupérés par AutoLocky Decryptor d’Emsisoft .Vous pouvez toujours essayer si vos fichiers ont une extension .locky et que d’autres méthodes de récupération ont échoué.

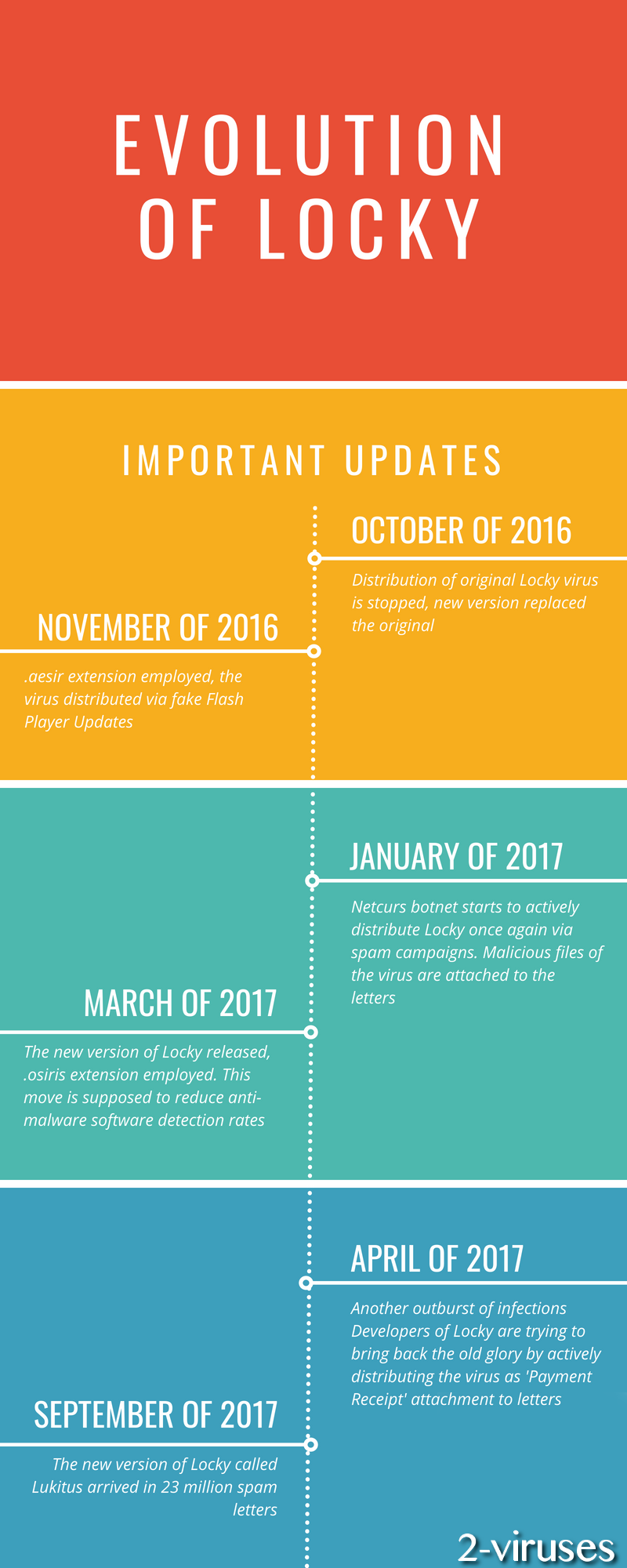

Mise à jour d’octobre 2016 : le virus Locky pourrait avoir été une infection effrayante et largement répandue, mais les victimes ne peuvent désormais en être infectées que par accident, car cette variante n’est plus active. Les nouveaux ransomwares publiés remplacent cette ancienne variante et sont tout aussi effrayants que celui-ci.

Mise à jour du 17 novembre 2016 : Locky ransomware a récemment été distribué via de fausses mises à jour de Flash Player.

Mise à jour du 21 novembre 2016 : Le malware crypté Locky utilise désormais l’ extension .aesir pour marquer les fichiers cryptés.

Mise à jour du 5 décembre 2016 .Maintenant, les fichiers chiffrés par Locky crypto-locker sont ajoutés à l’ extension .osiris .L’extension est liée aux pièces jointes de courrier indésirable, qui sont des fichiers Excel et contiennent des macros , qui doivent être activées.Les fichiers sont nommés Invoice_INV [nombres aléatoires] .xls .Les notes de rançon laissées par cette nouvelle variante sont nommées DesktopOSIRIS.bmp et DesktopOSIRIS.htm .

Mise à jour du 20 janvier 2017. Après avoir été silencieux pendant un certain temps, le virus Locky retourne dans la cour de récréation. Son distributeur, Netcurs botnet, a été identifié pour lancer des campagnes de spam. Elles ne sont pas gigantesques mais sont effectivement actifves. Les pirates ont choisi les fichiers .zip et .rar pour les ajouter aux lettres de spam malveillantes en pièces jointes. Les chercheurs en sécurité pensent que cela pourrait être le début d’une campagne de spam plus importante.

Mise à jour du 23 janvier 2017.Même si les chercheurs en sécurité ont remarqué une certaine activité du virus Locky, le nombre de ses attaques a considérablement diminué.

Mise à jour du 3 mars 2017. Une nouvelle version du virus Locky a été détectée et signée numériquement afin de réduire le risque de diverses menaces anti-programmes malveillants qui détectent le logiciel malveillant sur un périphérique. Cet exemple utilise également l’extension .osiris.

Mise à jour du 27 mars 2017. La chance ne semble pas aller très bien. 2017 semble un peu faible en ce qui concerne l’activité de Locky.Actuellement, des échantillons de ransomwares plus persistants et plus intrusifs ont été remarqués, tandis que Locky semble abandonner sa place de gloire.

Mise à jour du 24 avril 2017. Après avoir presque été étiqueté comme n’étant plus actif, Locky revient en force. Il a adopté une ancienne stratégie de distribution. Les pirates répandent la charge utile de Locky dans des courriels. Leurs titres semblent être quelque chose comme «Reçu de paiement». Habituellement, ils contiendront des fichiers pdf en pièces jointes. De plus, le botnet Recurs a également été sélectionné pour distribuer Locky.

Mise à jour du 26 juin 2017 .Locky crypto-virus tente de regagner son ancienne gloire mais sa tentative ne s’est pas déroulée comme prévu. Les contrôleurs de Locky ransomware ont décidé d’abattre Internet par la tempête et les charges malveillantes étaient distribuées de manière agressive à des personnes au hasard. Cependant, les auteurs ont oublié que les nouvelles versions du système d’exploitation Windows ont été conçues pour être plus immunisées contre de tels virus. En conséquence, l’infection était limitée aux fichiers d’encodage trouvés dans les périphériques Windows XP ou Vista.

Mise à jour du 1er septembre 2017. La nouvelle variante de Locky a été remarquée dans une campagne de spam massive. Lukitus crypto-virus est arrivé dans 23 millions de courriels trompeurs , envoyés le 28 août.

Mise à jour du 18 septembre 2017. Une nouvelle extension de Locky ransomware a été découverte aujourd’hui, appelée .ykcol. Certains utilisateurs infectés par le virus de cette extension peuvent penser qu’il s’agit d’un virus Ykcol, en raison de la mauvaise information publiée par certains sites Web. Cependant, il s’agit du même vieux virus Locky, avec seulement une extension différente.

Autres versions de Locky

Le succès et le taux d’infection relativement élevé du virus locky original ont inspiré d’autres cybercriminels à créer des virus de ransomware. Ils n’ont même pas pris la peine de penser à un nouveau nom qui serait très différent de locky ou créerait des avancées technologiques, donc beaucoup d’entre eux sont très similaires les uns aux autres. En outre, la plupart d’entre eux utilisent la même extension .locky, de sorte que les mêmes méthodes peuvent être appliquées pour déchiffrer les fichiers verrouillés.

|

Nom |

Caractéristiques uniques |

Extension |

|

Originaire d’Allemagne |

.locky |

|

|

Fichiers détruits après 72 heures |

.armadilo1 |

|

|

réclame 500 $ en bitcoins |

.locky |

|

|

Prix fixe de 0.4 BTC |

.locky |

|

|

Note de rançon en espagnol, la rançon est seulement de 10 $ |

.locky |

|

|

Prix fixe de 0/25 BTC |

.asasin |

|

|

Génère une extension compliquée avec des caractères hexadécimaux |

.lukitus |

|

|

Utilise un cryptage de niveau militaire, supprime les fichiers après 48 heures |

.kk |

|

|

Utilise les mêmes cryptographies que Locky |

.diablo6 |

|

|

Prix fixe de 0,5 BTC |

.odin |

Comment prévenir les virus de Locky

Nous avons déjà mentionné que SpyHunter ou Reimage sont de bons outils pour éliminer efficacement les infections de la famille Locky. Cependant, il existe des alternatives vraiment intéressantes, telles que Plumbytes Anti-Malware .Il dispose d’une fonctionnalité de protection en temps réel et sera donc en mesure d’arrêter le virus en direct. Un outil encore meilleur qui dispose d’un moteur dédié pour lutter contre les infections par ransomware – IObit Malware Fighter .Même si le ransomware trouve le moyen d’entrer sur votre ordinateur, ce logiciel ne lui permet pas de chiffrer vos fichiers.

Outils de suppression Malware automatique

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Le Virus Locky et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Le Virus Locky et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

Comment supprimer Le virus Locky en utilisant System Restore(Restauration du système)?

1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

Pour Windows 7 / Vista/ XP

- Démarrer → Eteindre → Redémarrer → OK.

- Appuyer sur la touche F8 de façon répétée jusqu’à ce que la fenêtre Options de démarrage avancé apparaisse.

- Choisir Mode sans échec avec Invite de commande.

Pour Windows 8 / 10

- Appuyer sur Alimentation sur l’écran de démarrage de Windows. Puis appuyer et maintenir la touche Majuscule et cliquer sur Redémarrer.

- Choisir Dépanner → Options avancées → Paramètres de démarrage et cliquer sur Redémarrer.

- Lorsque cela charge, sélectionnez Activer Mode sans échec avec Invite de commande dans la liste des Paramètres de démarrage.

Restaurer les fichiers du système et les paramètres.

- Lorsque le mode Invite de commande charge, entrer la restauration de cd et appuyer sur Entrée.

- Puis entrer rstrui.exe et appuyez à nouveau sur Entrée.

- Cliquez sur “Suivant” dans la fenêtre qui est apparue.

- Sélectionner un des Point de restauration qui sont disponibles avant que virus Locky ait infiltré votre système puis cliquer sur “Suivant”.

- Pour démarrer la Restauration du système, cliquer sur “Oui”.

2. Compléter la suppression de Le virus Locky

Après la restauration du système, il est recommandé d’analyser votre ordinateur avec un programme anti logiciels malveillants, comme Spyhunter et de supprimer tous les fichiers malveillants en lien avec virus Locky.

3. Restaurer les fichiers affectés par Le virus Locky en utilisant les copies Shadow Volume

Si vous n’utilisez pas l’option Restauration du système sur votre système d’exploitation, il y a une chance pour utiliser des copies de snapshots de fenêtres. Ils stockent les copies de vos fichiers qui pointent le temps lorsque le snapshot de restauration du système a été créé. Habituellement, virus Locky essaie de supprimer toutes les copies Shadow Volume, donc ces méthodes peuvent ne pas fonctionner sur tous les ordinateurs. Cependant, cela pourrait échouer.

Les copies Shadow Volume sont uniquement valables avec Windows XP Service Pack 2, Windows Vista, Windows 7, et Windows 8. Il y a deux moyens de retrouver vos fichiers via la copie Shadow Volume. Vous pouvez le faire en utilisant les précédentes versions de Windows ou via Shadow Explorer.

a) Précédentes versions Windows d’origineClic droit sur un fichier crypté et sélectionner Propriétés>onglet Versions précédentes. Maintenant, vous verrez toutes les copies disponibles dans ce fichier en particulier et le moment où il a été stocké dans la copie Shadow Volume. Choisir la version du fichier que vous voulez retrouver et cliquer sur Copie si vous voulez le sauvegarder dans un répertoire de votre choix, ou Restaurer si vous voulez remplacer, le fichier crypté existant. Si vous voulez voir le contenu du premier fichier, cliquer sur Ouvrir.

b) Shadow Explorer

C’est un programme qui peut être trouvé en ligne gratuitement. Vous pouvez télécharger soit une version complète soit portable de Shadow Explorer. Ouvrez le programme. Dans le coin supérieur gauche, sélectionnez le lecteur où le fichier que vous cherchez est un stocké. Vous verrez tous les dossiers sur ce lecteur. Pour récupérer un dossier entier, clic-droit dessus et sélectionnez "Exporter". Ensuite, choisissez où vous voulez qu'il soit stocké.

Remarque: Dans de nombreux cas, il est impossible de restaurer les bases de données affectées par les nouveaux logiciels escrocs. Par conséquent, nous recommandons une sauvegarde sur le Cloud en précaution. Nous recommandons de retirer Carbonite, BackBlaze, CrashPlan ou Mozy Home.

bonjour,

prière de nous donner comment décrypter des fichiers locky

Pour les vrais Nicolas, il n’y a aucun decrypter. Cependant, vous pouvez essayer cette (https://decrypter.emsisoft.com/download/autolocky).

Essayez de restaurer des sauvegardes, ou vous pourriez essayer une sorte de logiciel de rétablissement de données.