Le virus ransomware Lukitus est une autre version de l’infection Locky: ses créateurs ont récemment été pris à s’occuper des logiciels malveillants Diablo6 aussi. La variante récente menace les gens et perturbe leurs systèmes d’exploitation d’une manière très analogue, mais ajoute l’extension unique .lukitus. Le virus Locky à diffusion rapide, contrôlé par les pirates les plus pointus, a reçu environ 7 millions de dollars en chiffre d’affaires (1). Après son retour avec la version Diablo6, il met maintenant la pression sur les internautes en ligne en les ciblant avec des pièces jointes malveillantes .rar dans les courriers électroniques.

L’arrivée de l’extension Lukitus a certainement déclenché une réaction à chaud pour de nombreux experts et portails de sécurité (Il est de retour : le ransomware Locky se réveille à nouveau Nakedsecurity.sophos.com.). Le virus de cryptage mérite certainement de l’attention car sa nature agressive menace essentiellement tout internaute en ligne. Il a été déterminé que des spams transmettent des messages qui invitent les utilisateurs à jeter un oeil à des reçus d’achat. Ces lettres contiennent généralement des pièces jointes .zip ou .rar qui masquent les fichiers JS. Quelques sources de charges utiles malveillantes ont été déterminées: les sites Angeldemon.com, Antibody Services.net, Ttytreffdrorseder.net, Asliozturk.com. Attention: ne pas essayer de les saisir pour des raisons de précaution.

Les objectifs malsains du crypto-malware Lukitus

Le virus informatique Lukitus n’a presque pas de facteurs différents de Locky ransomware (2): les deux sont prêts à transformer vos fichiers en exécutables méconnaissables qui n’auront plus leurs noms de fichiers origine, ni leurs extensions. Un modèle spécifique est sélectionné par les cybercriminels pour défigurer les fichiers au plus haut niveau possible.

Lors de la sélection des noms de fichiers uniques qui est source de confusion pour les fichiers numériques codés, les logiciels malveillants appliquent automatiquement plusieurs modèles:[first_8_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[next_4_hexadecimal_chars_of_id]-[4_hexadecimal_chars]-[12_hexadecimal_chars].lukitus. Si vous avez suivi l’activité de Locky, vous devriez être au courant de ces échantillons comme les ransomware ODIN et Zepto.

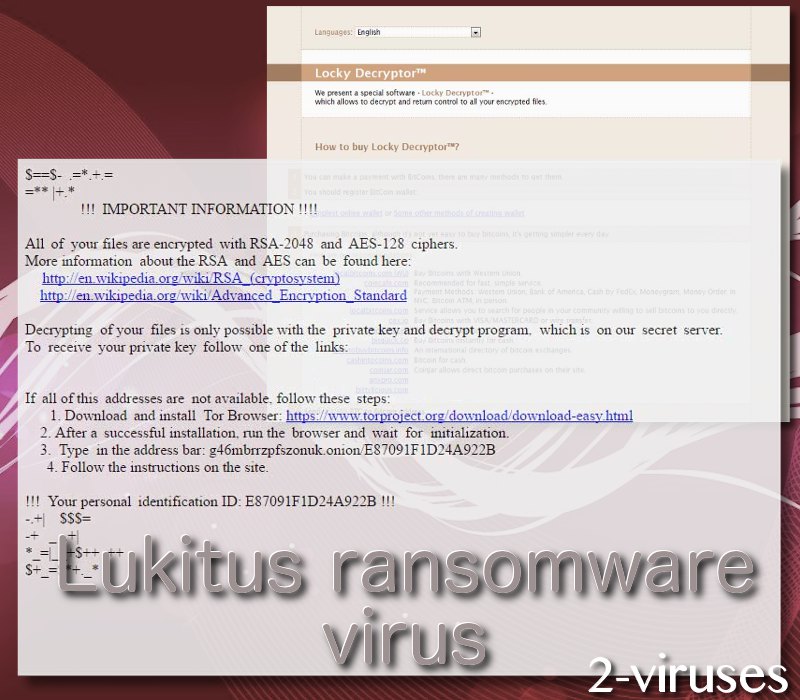

Lorsque le crypto-virus Lukitus complétera pleinement le processus de chiffrement, il lancera la charge utile et montrera plusieurs notes de rançon pour fournir des informations sur les exigences des pirates . Lukitus.bmp et les fichiers lukitus.htm chargent un texte, annonçant qu’un système d’exploitation a été attaqué et les fichiers numériques du disque dur ont été codés. Le message comprend un ID individuel d’identification personnelle qui sera nécessaire lors de la connexion sur le site Web TOR avec les directives de paiement. Une association entre les termes de référence et le ransomware a été mis en place depuis un certain temps (3).

À l’heure actuelle, la somme que les pirates exigent estd e 0,46 BTC, ce qui se traduit par 199318. dollars américains. Cette rançon peut gravement nuire à vos finances et certaines personnes pourraient même ne pas avoir ces ressources pour payer une telle rançon. Nous espérons que vous allez suivre les recommandations des chercheurs en sécurité de ne jamais payer les frais de décryptage de fichiers (4). Le virus informatique Lukitus est certainement une maladie complexe, mais il y a une chance légère de récupérer les données qu’il a ruinées.

Les options de décryptage et d’élimination du ransomware

Si vous avez été assez intelligent pour télécharger vos données dans des entrepôts de sauvegarde, il n’y a presque aucun doute que vos fichiers seront correctement sécurisés. Dans le cas d’une attaque-malware de votre système d’exploitation, veuillez garder à l’esprit que d’autres emplacements de vos fichiers est presque toujours le seul salut. De temps en temps, les gens peuvent aussi essayer de récupérer des copies de volume, mais ce n’est pas toujours possible en raison de fait que de nombreuses infections ransomware prennent en charges ces copies.

Si vous avez enregistré une sauvegarde dans un utilitaire en ligne ou au moins un lecteur flash USB, les chances de récupérer vos données sont correctes. Cependant, veuillez traiter ce processus attentivement. Avant d’implanter des fichiers dans un système d’exploitation, vous êtes obligé éliminer le ransomware. Cela peut être fait manuellement (suivre les directives ci-dessous) à l’aide de logiciels de sécurité. Reimage prendra adéquatement soin de votre système et assurez-vous que des accidents similaires ne se produiront pas à l’avenir.

Une question demeure: comment Lukitus ransomware est entré dans votre appareil? Il semble que les campagnes de spam malveillants soient sélectionnées pour transmettre cette variante. Les messages électroniques contenant des pièces jointes malveillantes ont été remarquées comme les principales sources de cette infection. Veuillez ne pas ouvrir les pièces jointes provenant d’expéditeurs inconnus ou explorer des sites qui pourraient être impliqués dans la distribution de logiciels malveillants.

En outre, vous devez garder votre protocole de bureau à distance (RDP) correctement sécurisé d’une attention non désirée. Car certaines variantes ransomware exploitent ces stratégies d’infiltration. Si tout va bien, si vous êtes assez prudent, votre système d’exploitation permettra d’éviter les inconvénients de ce genre.

Mise à jour du 1er Septembre, 2017. Le ransomware Lukitus a été transmis dans une gigantesque campagne de spam. Au total, les pirates semblent avoir envoyé 23 millions de messages, contenant la charge utile de cette infection.

Comment supprimer Le virus Lukitus en utilisant System Restore(Restauration du système)?

1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

Pour Windows 7 / Vista/ XP

- Démarrer → Eteindre → Redémarrer → OK.

- Appuyer sur la touche F8 de façon répétée jusqu’à ce que la fenêtre Options de démarrage avancé apparaisse.

- Choisir Mode sans échec avec Invite de commande.

Pour Windows 8 / 10

- Appuyer sur Alimentation sur l’écran de démarrage de Windows. Puis appuyer et maintenir la touche Majuscule et cliquer sur Redémarrer.

- Choisir Dépanner → Options avancées → Paramètres de démarrage et cliquer sur Redémarrer.

- Lorsque cela charge, sélectionnez Activer Mode sans échec avec Invite de commande dans la liste des Paramètres de démarrage.

Restaurer les fichiers du système et les paramètres.

- Lorsque le mode Invite de commande charge, entrer la restauration de cd et appuyer sur Entrée.

- Puis entrer rstrui.exe et appuyez à nouveau sur Entrée.

- Cliquez sur “Suivant” dans la fenêtre qui est apparue.

- Sélectionner un des Point de restauration qui sont disponibles avant que virus Lukitus ait infiltré votre système puis cliquer sur “Suivant”.

- Pour démarrer la Restauration du système, cliquer sur “Oui”.

2. Compléter la suppression de Le virus Lukitus

Après la restauration du système, il est recommandé d’analyser votre ordinateur avec un programme anti logiciels malveillants, comme Spyhunter et de supprimer tous les fichiers malveillants en lien avec virus Lukitus.

3. Restaurer les fichiers affectés par Le virus Lukitus en utilisant les copies Shadow Volume

Si vous n’utilisez pas l’option Restauration du système sur votre système d’exploitation, il y a une chance pour utiliser des copies de snapshots de fenêtres. Ils stockent les copies de vos fichiers qui pointent le temps lorsque le snapshot de restauration du système a été créé. Habituellement, virus Lukitus essaie de supprimer toutes les copies Shadow Volume, donc ces méthodes peuvent ne pas fonctionner sur tous les ordinateurs. Cependant, cela pourrait échouer.

Les copies Shadow Volume sont uniquement valables avec Windows XP Service Pack 2, Windows Vista, Windows 7, et Windows 8. Il y a deux moyens de retrouver vos fichiers via la copie Shadow Volume. Vous pouvez le faire en utilisant les précédentes versions de Windows ou via Shadow Explorer.

a) Précédentes versions Windows d’origineClic droit sur un fichier crypté et sélectionner Propriétés>onglet Versions précédentes. Maintenant, vous verrez toutes les copies disponibles dans ce fichier en particulier et le moment où il a été stocké dans la copie Shadow Volume. Choisir la version du fichier que vous voulez retrouver et cliquer sur Copie si vous voulez le sauvegarder dans un répertoire de votre choix, ou Restaurer si vous voulez remplacer, le fichier crypté existant. Si vous voulez voir le contenu du premier fichier, cliquer sur Ouvrir.

b) Shadow Explorer

C’est un programme qui peut être trouvé en ligne gratuitement. Vous pouvez télécharger soit une version complète soit portable de Shadow Explorer. Ouvrez le programme. Dans le coin supérieur gauche, sélectionnez le lecteur où le fichier que vous cherchez est un stocké. Vous verrez tous les dossiers sur ce lecteur. Pour récupérer un dossier entier, clic-droit dessus et sélectionnez "Exporter". Ensuite, choisissez où vous voulez qu'il soit stocké.

Remarque: Dans de nombreux cas, il est impossible de restaurer les bases de données affectées par les nouveaux logiciels escrocs. Par conséquent, nous recommandons une sauvegarde sur le Cloud en précaution. Nous recommandons de retirer Carbonite, BackBlaze, CrashPlan ou Mozy Home.

References:

- Ransomware victims have paid over $25 million in the past two years, study finds. Neowin.net.

- Ransomware FAQ. Microsoft.com.

- The relationship between TOR and ransomware. Blog.dataunit.be.

- Before You Pay that Ransomware Demand… Krebsonsecurity.com.

Outils de suppression Malware automatique

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Le Virus Lukitus et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Le Virus Lukitus et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,