OzozaLocker est un virus ransomware découvert la semaine dernière entre le 21 au 25 Novembre, 2016, par les enquêteurs de la cyber-sécurité de MalwareHunterTeam. Ce nouveau virus de rançon affiche sa note de rançon d’une manière intéressante – une fenêtre pop-up apparaît après que la victime ait cliqué sur le fichier crypté par deux fois. Mais ce qui est le plus important de mentionner en ce qui concerne le logiciel malveillant OzozaLocker est que sa clé de décryptage digne de confiance et gratuite a été délivrée par les chercheurs de Emsisoft. Vous trouverez le lien à la fin de l’article.

Qu’est qu’on connaît déjà du ransomware OzozaLocker?

Le crypto-virus OzozaLocker utilise l’extension .locked pour marquer les fichiers cryptés. Les fichiers cryptés se discernent des fichiers sains par cette dernière extension de nom de fichier, ajoutée en plus des données compromises. Par exemple, wallpaper.jpg, après avoir été verrouillé, reçoit le nom wallpaper.jpg.locked. Les types de fichiers suivants peuvent être touchés par cette menace de ransomware:

.sql, .mp4, .7z, .rar, .m4a, .wma, .avi, .wmv, .csv, .d3dbsp, .zip, .sie, .sum, .ibank, .t13, .t12, .qdf, .gdb, .sid, .ncf, .menu, .layout, .dmp, .blob, .esm, .vcf, .vtf, .dazip, .rim, .w3x, .cfr, .ff, .vpp_pc, .lrf, .m2, .mcmeta, .vfs0, .mpqge, .kdb, .db0, .dba, .rofl, .hkx, .bar, .upk, .das, .iwi, .litemod, .asset, .forge, .ltx, .bsa, .apk, .re4, .sav, .lbf, .slm, .bik, .epk, .rgss3a, .pak, .big, .xxx, .desc, .py, .m3u, .flv, .js, .css, .rb, .png, .jpeg, .txt, .p7c, .p7b, .p12, .pfx, .pem, .crt, .cer, .der, .x3f, .srw, .pef, .ptx, .r3d, .rw2, .rwl, .raw, .raf, .orf, .nrw, .kdc, .dcr, .cr2, .crw, .bay, .sr2, .srf, .arw, .3fr, .dng, .jpe, .jpg, .cdr, .eps, .pdf, .pdd, .psd, .dbf, .mdf, .wb2, .rtf, .wpd, .dxg, .xf, .dwg, .pst, .accdb, .mdb, .pptm, .pptx, .ppt, .xlk, .xlsb, .xlsm, .xlsx, .xls, .docm, .docx, .doc, .odb, .odc, .odm, .odp, .ods, .bkp, .qic, .bkf, .sidn, .sidd, .mddata, .itl, .itdb, .icxs, .hvpl, .hplg, .hkdb, .mdbackup, .syncdb, .gho, .cas, .svg, .map, .wmo, .fos, .mov

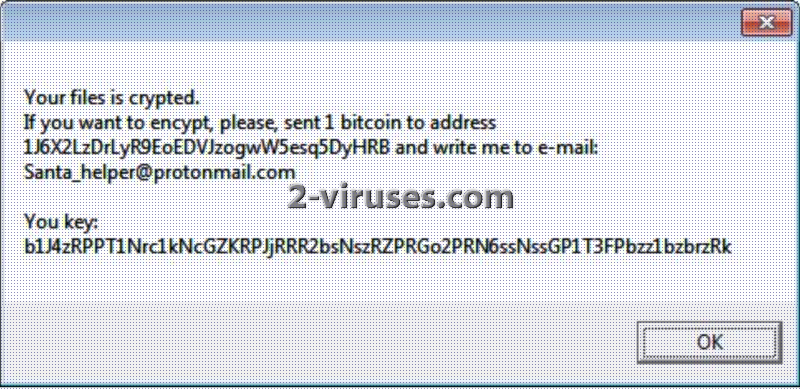

La demande de rançon, appelée HOW TO DECRYPT YOU FILES.txt (il est évident que les escrocs ont oublié d’ajouter la lettre R à la fin de YOU) est écrit dans un fichier NotePad. Elle contient le message suivant:

Files has been encrypted.

If you want to decrypt, please, send 1 bitcoin to address 1J6X2LzDrLyR9EoEDVJzogwW5esq5DyHRB and write me to

e-mail: [email protected]

Your key: zmhhyzh4MUd6zwdNd00yY1A2s0s1wvJBemz4vfBZbDVTRFF0u2xRTFduTzg3aTZnR2c

Il est clair, en effet, à partir du texte du message, qu’il y a pas mal de lettres, et même, des mots manquants. Ces codeurs montrent la caractéristique typique des créateurs de ransomware, qui est, l’analphabétisme. La taille de la rançon est de 1 BTC, qui, selon la récente hausse du taux BTC, est à 730.45 USD au moment d’écrire cet article. L’adresse BTC fournie est la même dans chaque cas de l’infection OzozaLocker, tandis que la clé, qui termine la note, est différente dans chaque cas particulier de l’infection. La première est l’adresse du compte des pirates, où tous les paiements de rançon arrivent. La seconde – est la clé de l’infection unique générée pour chaque propriétaire d’ordinateur compromis. Le dernier détail de la note du crypto-malware OzozaLocker est le contact e-mail fourni. C’est Santa_helper @ protonmail, ce qui suggère que les ces codeurs se présentent comme des aides de Santa, bien que l’esprit qu’ils véhiculent soit sont loin de celui de Noël.

En ce qui concerne les détails sur comment se répand le virus de cryptage de fichier OzozaLocker, il n’y a toujours pas particularités révélées. Ainsi, les moyens classiques de distribution de virus doivent être clarifiés une fois de plus. Ceux-ci sont les suivants: les liens de mail de spam et les pièces jointes, les faux téléchargements et les sites Web infectés. Ceux-ci peuvent éventuellement être les principaux canaux de distribution du ransomware OzozaLocker.

Supprimer le ransomware OzozaLocker et restaurer vos fichiers

Heureusement, dans le cas d’infection par le virus OzozaLocker, il y a tous les moyens créés pour éliminer la menace et restaurer de vos données. Pour commencer la suppression de ce virus de verrouillage de fichiers, vous devez copier les fichiers de données verrouillées avant de lancer un scan, et si vous avez oublié ceci, vous ne serez pas en mesure d’utiliser le décrypteur fiable que nous allons vous présenter en quelques secondes. Nous recommandons d’exécuter l’un des scanners de virus suivants: Spyhunter ou Malwarebytes. Il y a aussi le tutoriel sur la façon de supprimer les logiciels malveillants manuellement,qui est à la suite. Toutefois, si vous ne l’avez jamais fait avant, mieux vaut opter pour le retrait automatique avec Spyhunter, par exemple. Le décrypteur de bonne réputation peut être téléchargé gratuitement à partir d’ici.

Comment supprimer OzozaLocker Ransomware en utilisant System Restore(Restauration du système)?

1. Redémarrer votre ordinateur en Mode sans échec avec Invite de commande

Pour Windows 7 / Vista/ XP

- Démarrer → Eteindre → Redémarrer → OK.

- Appuyer sur la touche F8 de façon répétée jusqu’à ce que la fenêtre Options de démarrage avancé apparaisse.

- Choisir Mode sans échec avec Invite de commande.

Pour Windows 8 / 10

- Appuyer sur Alimentation sur l’écran de démarrage de Windows. Puis appuyer et maintenir la touche Majuscule et cliquer sur Redémarrer.

- Choisir Dépanner → Options avancées → Paramètres de démarrage et cliquer sur Redémarrer.

- Lorsque cela charge, sélectionnez Activer Mode sans échec avec Invite de commande dans la liste des Paramètres de démarrage.

Restaurer les fichiers du système et les paramètres.

- Lorsque le mode Invite de commande charge, entrer la restauration de cd et appuyer sur Entrée.

- Puis entrer rstrui.exe et appuyez à nouveau sur Entrée.

- Cliquez sur “Suivant” dans la fenêtre qui est apparue.

- Sélectionner un des Point de restauration qui sont disponibles avant que OzozaLocker Ransomware ait infiltré votre système puis cliquer sur “Suivant”.

- Pour démarrer la Restauration du système, cliquer sur “Oui”.

2. Compléter la suppression de OzozaLocker Ransomware

Après la restauration du système, il est recommandé d’analyser votre ordinateur avec un programme anti logiciels malveillants, comme Spyhunter et de supprimer tous les fichiers malveillants en lien avec OzozaLocker Ransomware.

3. Restaurer les fichiers affectés par OzozaLocker Ransomware en utilisant les copies Shadow Volume

Si vous n’utilisez pas l’option Restauration du système sur votre système d’exploitation, il y a une chance pour utiliser des copies de snapshots de fenêtres. Ils stockent les copies de vos fichiers qui pointent le temps lorsque le snapshot de restauration du système a été créé. Habituellement, OzozaLocker Ransomware essaie de supprimer toutes les copies Shadow Volume, donc ces méthodes peuvent ne pas fonctionner sur tous les ordinateurs. Cependant, cela pourrait échouer.

Les copies Shadow Volume sont uniquement valables avec Windows XP Service Pack 2, Windows Vista, Windows 7, et Windows 8. Il y a deux moyens de retrouver vos fichiers via la copie Shadow Volume. Vous pouvez le faire en utilisant les précédentes versions de Windows ou via Shadow Explorer.

a) Précédentes versions Windows d’origineClic droit sur un fichier crypté et sélectionner Propriétés>onglet Versions précédentes. Maintenant, vous verrez toutes les copies disponibles dans ce fichier en particulier et le moment où il a été stocké dans la copie Shadow Volume. Choisir la version du fichier que vous voulez retrouver et cliquer sur Copie si vous voulez le sauvegarder dans un répertoire de votre choix, ou Restaurer si vous voulez remplacer, le fichier crypté existant. Si vous voulez voir le contenu du premier fichier, cliquer sur Ouvrir.

b) Shadow Explorer

C’est un programme qui peut être trouvé en ligne gratuitement. Vous pouvez télécharger soit une version complète soit portable de Shadow Explorer. Ouvrez le programme. Dans le coin supérieur gauche, sélectionnez le lecteur où le fichier que vous cherchez est un stocké. Vous verrez tous les dossiers sur ce lecteur. Pour récupérer un dossier entier, clic-droit dessus et sélectionnez "Exporter". Ensuite, choisissez où vous voulez qu'il soit stocké.

Remarque: Dans de nombreux cas, il est impossible de restaurer les bases de données affectées par les nouveaux logiciels escrocs. Par conséquent, nous recommandons une sauvegarde sur le Cloud en précaution. Nous recommandons de retirer Carbonite, BackBlaze, CrashPlan ou Mozy Home.

Outils de suppression Malware automatique

(Win)

Note: le procès Spyhunter de détection permet de parasite comme Ozozalocker Ransomware et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,

(Mac)

Note: le procès Combo Cleaner de détection permet de parasite comme Ozozalocker Ransomware et contribue à son retrait pour libre. Essai limité disponible, Terms of use, Privacy Policy, Uninstall Instructions,